Статья регулярно обновляется. Дата последнего обновления находится в подвале страницы.

Статья рассчитана на более или менее продвинутых пользователей, которые понимают, для чего именно они делают то или иное изменение. Поэтому не все из предлагаемых советов можно (нужно) применять в конкретном случае.

Предлагаемые действия призваны сделать серфинг в интернете максимально безопасным, свободным от рекламы, трекинга, спама и раздражителей. Вместе с тем, задача состояла и в том, чтобы серфинг оставался комфортным.

Для достижения этих целей предлагается конфигурация на базе:

- OC Windows 11

- Браузера Ungoogled Chromium. Это Google Chromium, но без зависимости от веб-сервисов Google. Минусы - он без поддержки видеокодека h.264 и автоматического обновления.

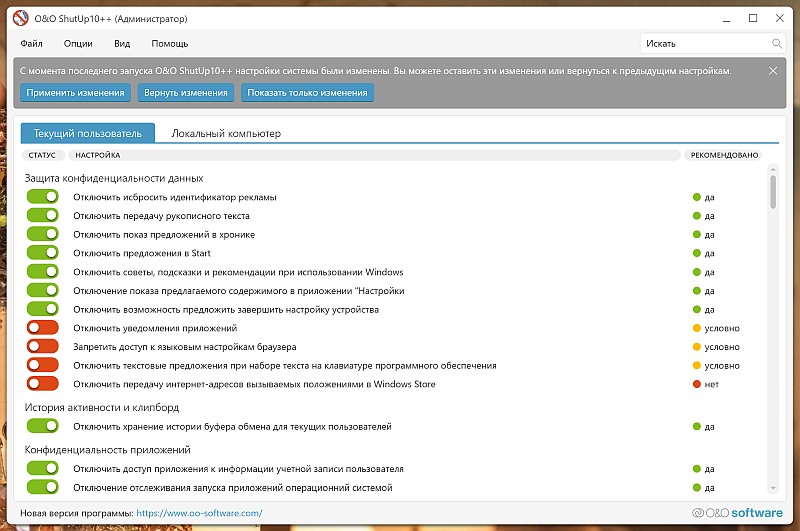

1. Отключение шпионства Windows

Скачайте и запустите утилиту O&O Shutup 10. Отключите телеметрию, отслеживания, предложения и т.п.

2. Уборка мусора в Windows

Воспользуйтесь бесплатной утилитой CCleaner. Чтобы CCleaner работал в РФ и Беларуси, заблокируйте ему выход в Интернет в файле hosts до того, как впервые запустите. Чтобы внести изменения в файл hosts, нужно открыть командную строку от имени администратора, вписать

notepad C:\Windows\System32\drivers\etc\hostsи нажать Enter. Добавить в открывшийся файл hosts:

0.0.0.0 alpha-crap.ff.avast.com

0.0.0.0 analytics.ff.avast.com

0.0.0.0 ip-info.ff.avast.com

0.0.0.0 ipm-provider.ff.avast.com

0.0.0.0 license-api.ccleaner.com

0.0.0.0 license.piriform.com

0.0.0.0 ncc.avast.com

0.0.0.0 ncc.avast.com.edgesuite.net

0.0.0.0 shepherd.ff.avast.com

0.0.0.0 www.ccleaner.com

Установите CCleaner и расширение к нему — CCleaner.

Запустите CCleaner, во вкладке приложений отметьте все галки, запустите очистку. Такая очистка уберет из системы все, что можно — кэши, куки, сохраненные пароли, временные файлы, истории посещений и прочее подобное. В идеале, проводите такую очистку после каждого сеанса работы в интернете.

3.DNS-шифрование

Традиционно DNS-запросы отправляются на DNS-сервер в виде открытого текста. Любой может видеть, к каким веб-сайтам вы подключаетесь, или подменять DNS-запросы, например, в рекламных целях. Чтобы ваши DNS-запросы оставались недоступными для стороннего наблюдателя (например, провайдера), вы должны использовать DNS-сервер, который поддерживает безопасную передачу запросов путем их шифрования.

Таким образом, нам нужен не российский сервер DNS, шифрующий DNS-запросы (например, по протоколу DNS-over-HTTPS или DNS-over-HTTPS, DNS-over-QUIC, DNS-over-HTTPS) и который, желательно, быстрый, имеет черные списки рекламных, фишинговых и прочих вредоносных доменов.

3.1 вариант с собственным DNS-сервером

Наилучшим образом этим требованиям соответствует собственный DNS-сервер. Я использую AdGuard Home {451 Ссылка заблокирована в РФ}, развернутый на VPS.

AdGuard Home - это серверная программа, реализующая функции DNS-сервера: она выполняет функции DNS-прокси, направляя ваши запросы на upstream DNS, (которые можно указать, руководствуясь вышеуказанными требованиями к DNS), списки фильтрации, имеет собственное кэширование, поддерживает DoH-шифрование входящих и исходящих запросов и имеет множество настроек. В итоге собственный DNS работает чрезвычайно быстро и надежно. Так, на блокировку отфильтрованного запроса уходит около 30-50 мкс (микросекунд!) на обработку кэшированного ранее запроса 150-350 мкс, на обработку некэшированного запроса - от единиц до сотен миллисекунд в зависимости от вашего VPS и upstream DNS-ов.

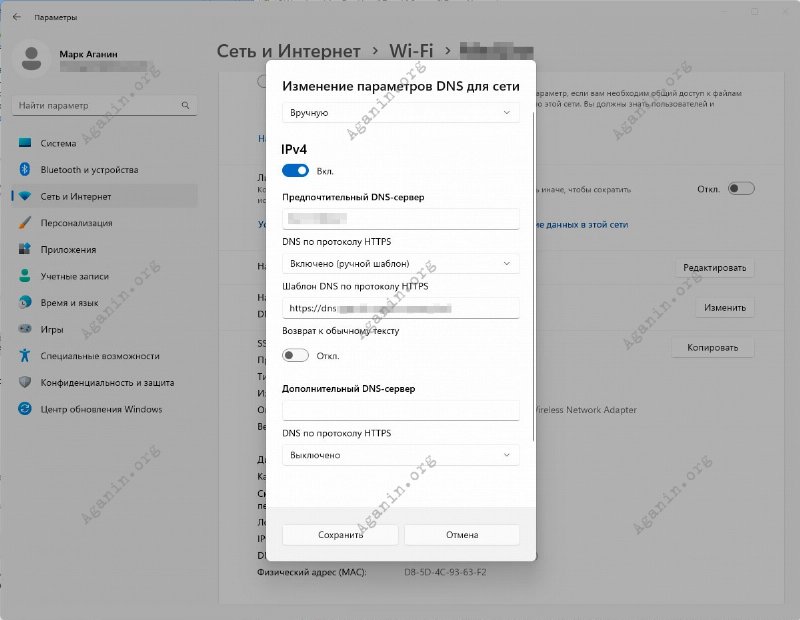

Далее, в Windows 11 появилась возможность прописать сетевые реквизиты своего DNS-сервера прямо в настройках соединения. Прописываем:

В предпочтительном указываем IP DNS, в шаблоне - соответственно, шаблон DoH.

3.2 вариант с публичными DNS-сервером

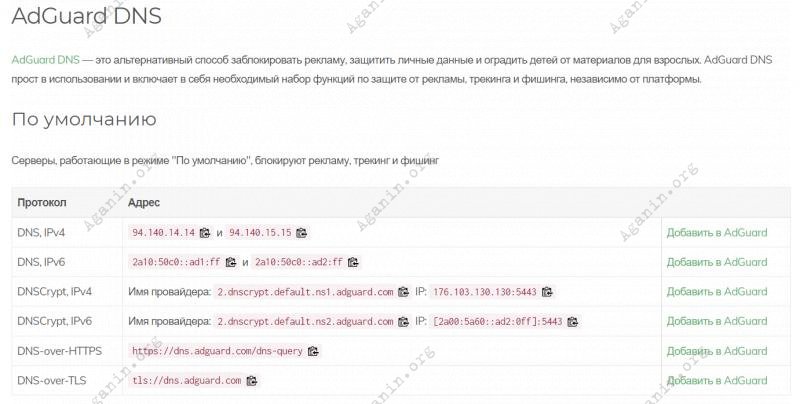

Если у вас пока нет VPS, можно фоспользоваться каким-нибудь публичным соответствующим требованиям к DNS. Наиболее полный список популярных публичных DNS-серверов можно взять, в частности, здесь {451 Ссылка заблокирована в РФ}.

В том же разделе AdGuard или в настройках соединения Windows 11, все равно, где именно, пропишите предпочитаемый публичный DNS-сервер.

Выбранные DNS можно прописать в AdGuard одним кликом.

4. DNS-фильтрация

4.1 вариант с собственным DNS-сервером

Здесь я предлагаю импортировать в AdGuard Home следующие DNS-фильтры, которые сам и использую:

Представляет собой коллекцию хостов из авторитетных источников.

https://hblock.molinero.dev/hosts_adblock.txt- Malicious Hosts Blocklist {451 Ссылка заблокирована в РФ}

Черный список вредоносных URL-адресов

https://malware-filter.gitlab.io/malware-filter/urlhaus-filter-ag.txtФильтр для смарт-ТВ.

https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV.txtДля AdGuard Home специальная модификация:

https://raw.githubusercontent.com/Perflyst/PiHoleBlocklist/master/SmartTV-AGH.txt- ownFilter

Собственный фильтр - дополнение к hBlock и Smart-TV Blocklist for Pi-hole.

https://aganin.org/filter.txt4.2 вариант с публичными DNS-сервером

Здесь ничего сделать нельзя, полагаемся на фильтры DNS-сервера.

5. Настройка браузера

Настройки - Конфиденциальность и безопасность - Всегда использовать безопасные соединения - Вкл.

5.1 Установка расширений безопасности

Просто так расширения в Ungoogled Chromium не установишь. Поэтому установим специальное расширение Chromium Web Store, которое позволит это сделать.

Сперва идем по ссылкеchrome://flags/#extension-mime-request-handling и устанавливаем значение Always prompt for install.Затем идем на Github и устанавливаем в браузер файл расширения Chromium.Web.Store.crx

После этого можно использовать магазин Хром для установки других расширений. А они нужны такие:

Дает возможность подключения пользовательских скриптов. В настройках отключите анонимную статистику. Нас, прежде всего, интересуют скрипт безопасности RU Adlist JS Fixes, который дополняет возможности Adblock Plus по удалению рекламы, например, в поисковой выдаче Яндекса.

Дает возможность подключения пользовательских стилей CSS. Установим антирекламный стиль RU AdList CSS Fixes. Это пакет специальных стилей для корректной блокировки рекламы на некоторых проблемных сайтах.

Отключает преобразование ссылок при поиске в Google.

Защищает от отслеживания через бесплатные централизованные CDN. Дополняет контент-фильтры.

Расширение для блокировки рекламы и всплывающих окон.

AdGuard Extra предназначен для решения более сложных задач, когда обычных правил блокировки рекламы недостаточно.

5.2 Настройка AdGuard Антибаннер

Идем в настройки AdGuard Антибаннер.

Основные

Блокировать поисковую рекламу и саморекламу сайтов вкл.

Защита от фишинговых и вредоносных сайтов вкл.

Автоматически подключать наиболее подходящие фильтры выкл.

Автообновление фильтров 24 часа вкл.

Фильтры

Блокировка рекламы выкл. {Мы будем использовать собственный набор фильтров.}

Антитрекинг выкл.

Виджеты социальных сетей выкл.

Раздражители выкл.

Безопасность вкл.: Online Malicious URL Blocklist

Другие выкл.

Языковые выкл.

Собственные вкл. Жмем «Добавить фильтр» и добавляем ссылки на них. Я предпочитаю следущий набор фильтров:

Основной список фильтров, который удаляет большинство рекламы с веб-страниц. Это самый популярный список, используемый многими блокировщиками рекламы, и он составляет основу более десятка комбинированных и дополнительных списков фильтров.

https://easylist.to/easylist/easylist.txtДополнительный региональный фильтр к фильтру EasyList для блокирования и скрытия рекламы, ориентированная на русско- и украиноязычные сайты.

https://easylist-downloads.adblockplus.org/advblock.txt- Filters by hant0508

Список создан для блокировки рекламы и раздражающих элементов (в основном на российских сайтах), пропущенных другими списками фильтров.

https://raw.githubusercontent.com/hant0508/uBlock-filters/master/filters.txtУдаляет все формы отслеживания из Интернета, включая веб-жучки, сценарии отслеживания и сборщики информации.

https://easylist.to/easylist/easyprivacy.txtСлужит для повышения приватности перемещения пользователя в сети и дополнительной экономии трафика. Блокирует большинство популярных счётчиков интернет-статистики.

https://easylist-downloads.adblockplus.org/cntblock.txtБлокирует контент в социальных сетях, всплывающие окна на странице и другие раздражители. Списки EasyList Cookie List и Fanboy's Social Blocking List уже включены.

https://secure.fanboy.co.nz/fanboy-annoyance.txtСкрывает сообщения, предупреждающие об использовании блокирующих расширений и предлагающие их отключить.

https://easylist-downloads.adblockplus.org/antiadblockfilters.txt- AdGuard URL Tracking filter (Optimized)

Фильтр, который повышает конфиденциальность, удаляя параметры отслеживания из URL-адресов.

https://filters.adtidy.org/windows/filters/17_optimized.txt- NoCoin Filter List

https://raw.githubusercontent.com/hoshsadiq/adblock-nocoin-list/master/nocoin.txt- Actually Legitimate URL Shortener Tool

https://raw.githubusercontent.com/DandelionSprout/adfilt/master/LegitimateURLShortener.txtУ вас он может быть свой.

Защита от трекинга

Блокировать трекеры вкл.

Удалять параметры отслеживания вкл.

Скрывать поисковые запросы вкл.

Просить сайты не отслеживать вас вкл.

Самоуничтожение сторонних куки вкл.

Скрыть Referer от сторонних ресурсов вкл.

Удалять заголовок X-Client-Data вкл.

Отключить WebRTC вкл.